Aktuell landen Angebotsanfragen, bei denen es sich um Scam- und Phishing-Mails handelt, in den Spam-Ordnern und leider auch in den normalen Posteingängen. Bei einem Klick auf den in der Scam-/Phishing-Mail enthaltenen Link, werden die Opfer zu böswilligen Fake-Webseiten und -Shops weitergeleitet.

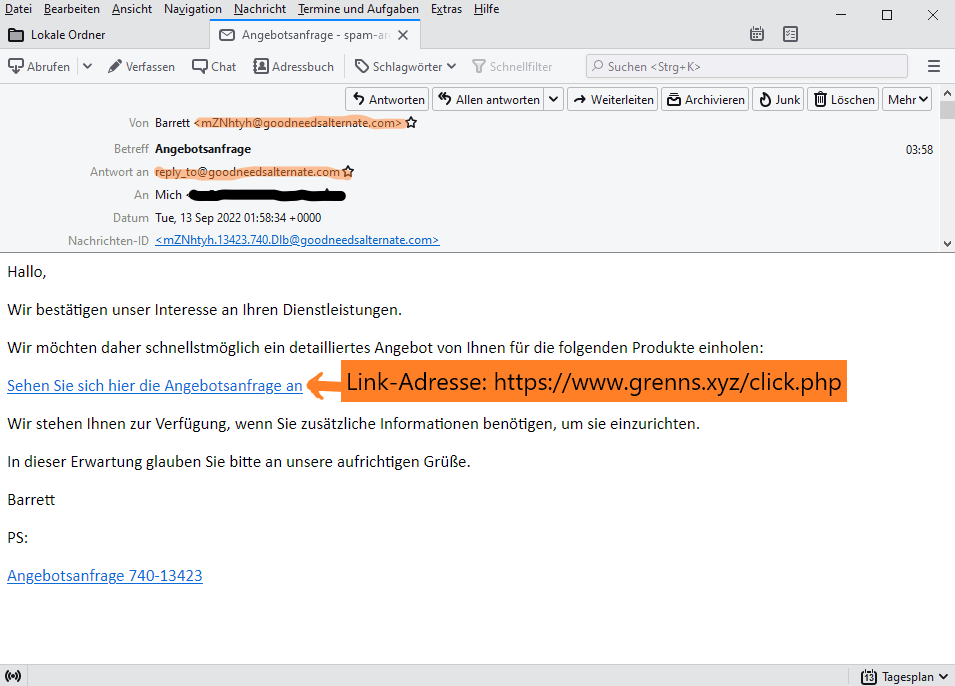

Nachfolgend siehst du ein aktuelles Beispiel einer gefakten, betrügerischen “Angebotsanfrage” im Wortlaut und als Screenshot:

Betreff: Angebotsanfrage Anhang: keine Inhalt: Hallo, Wir bestätigen unser Interesse an Ihren Dienstleistungen. Wir möchten daher schnellstmöglich ein detailliertes Angebot von Ihnen für die folgenden Produkte einholen: Sehen Sie sich hier die Angebotsanfrage an Wir stehen Ihnen zur Verfügung, wenn Sie zusätzliche Informationen benötigen, um sie einzurichten. In dieser Erwartung glauben Sie bitte an unsere aufrichtigen Grüße. Barrett PS: Angebotsanfrage 740-13423

Die E-Mail-Adresse des Absenders Von: Barrett <mZNhtyh@goodneedsalternate.com> sollte den Empfänger dieser Mail bereits stutzig machen, denn wer heißt schon “mZNhtyh” ;-) ?

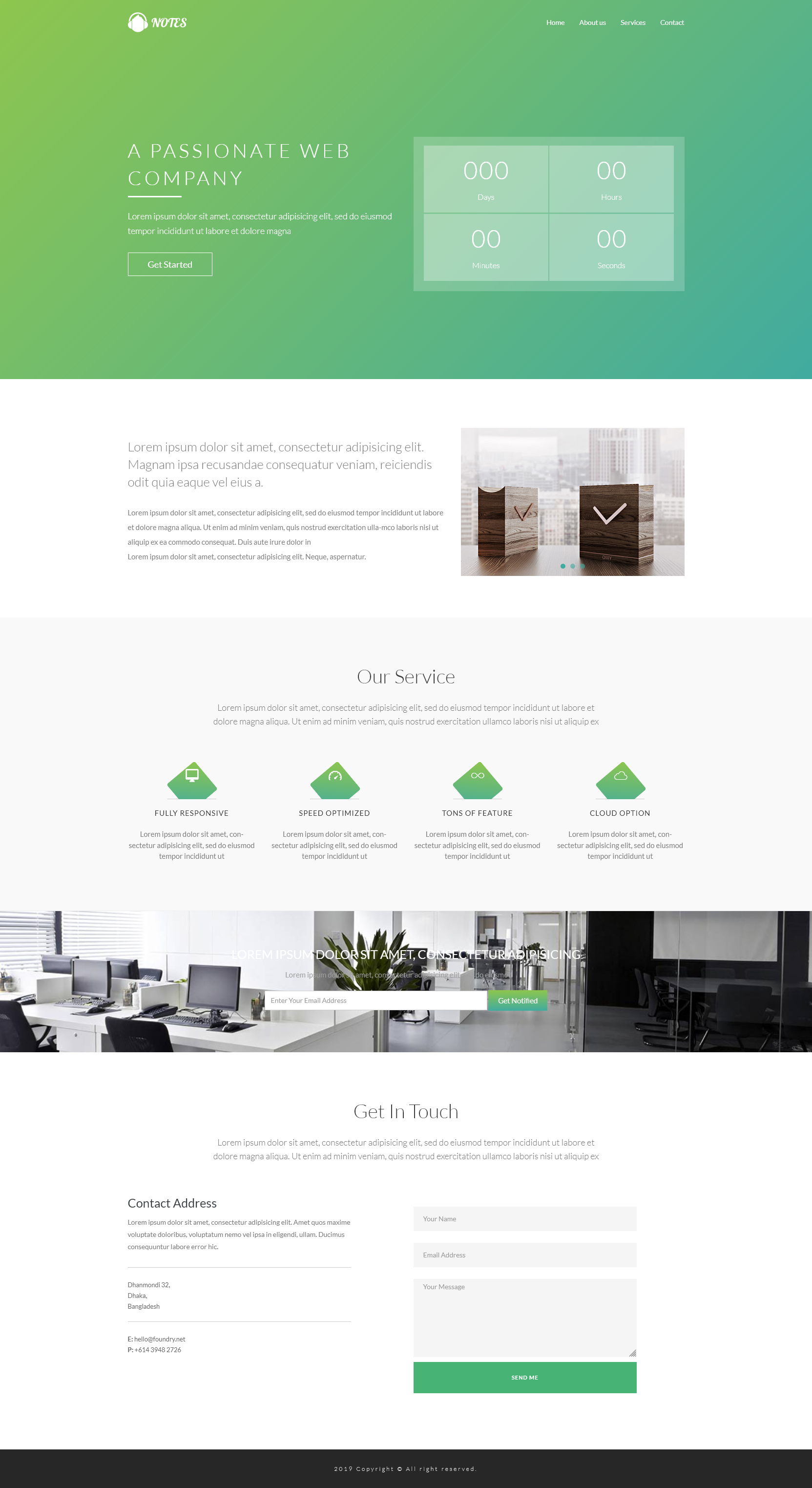

Die Domain goodneedsalternate.com gibt ebenfalls Aufschluß darüber, das hier etwas faul ist. Die Website ist z. B. nicht https-gesichert und sie ist gefaked (HTML-Template). Die Seite beinhaltet ausschliesslich Blindtext und falsche/gefakte Kontaktangaben.

So sieht die Website aktuell aus (Vorsicht: Solche Seiten können ggf. Schadcode enthalten):

Weitere Merkmale, die diese Nachricht als Scam-/Phishing-Mail identifizieren:

- Wer zum Teufel ist “Barrett”?

- Der Text der Nachricht ist nicht personalisiert, ziemlich holprig und schlecht formuliert.

- Der enthaltene Link: https://www.grenns.xyz/click.php.

- Fehlende Kontaktangaben, fehlendes Impressum am Ende/im Fuß der Nachricht.

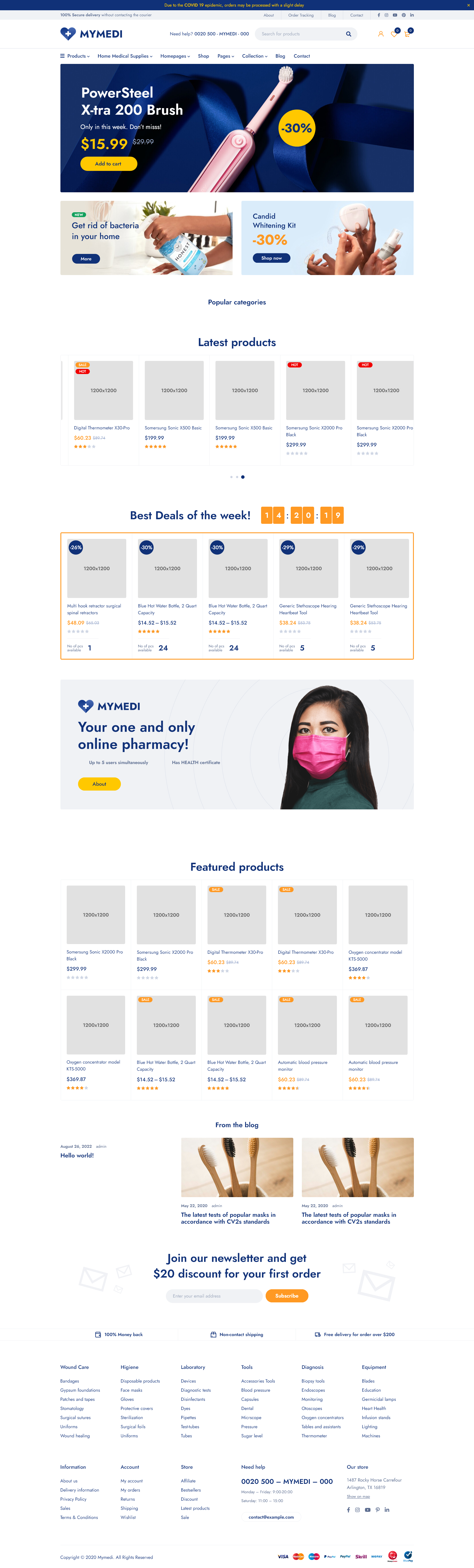

Ruft man die Domain https://www.grenns.xyz in einer gesicherten Umgebung ohne dem Link /click.php zu folgen auf, landet man in einem Fake-Onlineshop. Dieser “gefakte, falsche” Onlineshop wurde mit Hilfe von Demo-Inhalten (Blindtext, Platzhalter für Bilder, Produktplatzhalter, etc.) eines kostenpflichtigen Premium WordPress Themes erstellt.

Offiziell ist dieses Theme auf dem Marktplatz “Envato/Themeforest” erhältlich. Es kann aber auch ohne Bezahlung als sogenanntes Nulled Theme von dubiosen Websites heruntergeladen werden.

Was sind Nulled Themes? Bei Nulled Themes handelt es sich um kostenpflichtige Premium WordPress Themes, die gehackt wurden und modifizierten, schadhaften Code enthalten. Der modifizierte Code wird dazu genutzt Schaden anzurichten oder Informationen zu sammeln. Gehackte Themes werden ohne Lizenzschlüssel auf den Markt gebracht und meist kostenfrei zum Download angeboten.

Mit dem gefakten Onlineshop unter https://www.grenns.xyz sind wir aber noch lange nicht am Ende dieser zunächst noch mit Vorsicht zu geniessenden Scam-/Phishing-Mail.

Es geht munter, umfang- und aufschlussreich weiter in einem zweiten Teil, den ich am 15.09.2022 hier im teufelswerk-Blog veröffentlichen werde!

Fortsetzung, 15.09.2022:

Angebotsanfragen, die euch zu böswilligen Fake-Webseiten und -Onlineshops weiterleiten, Teil 2

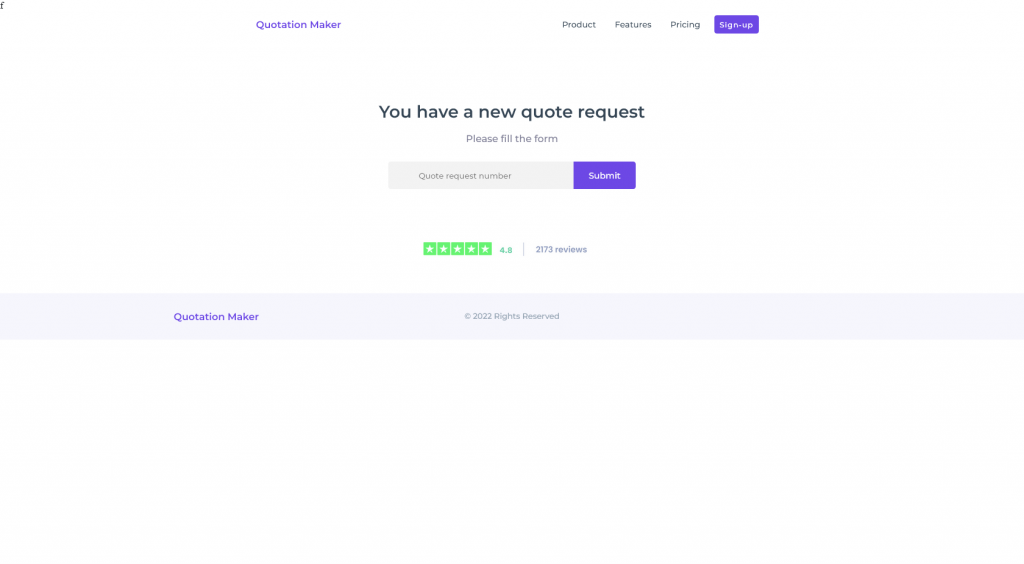

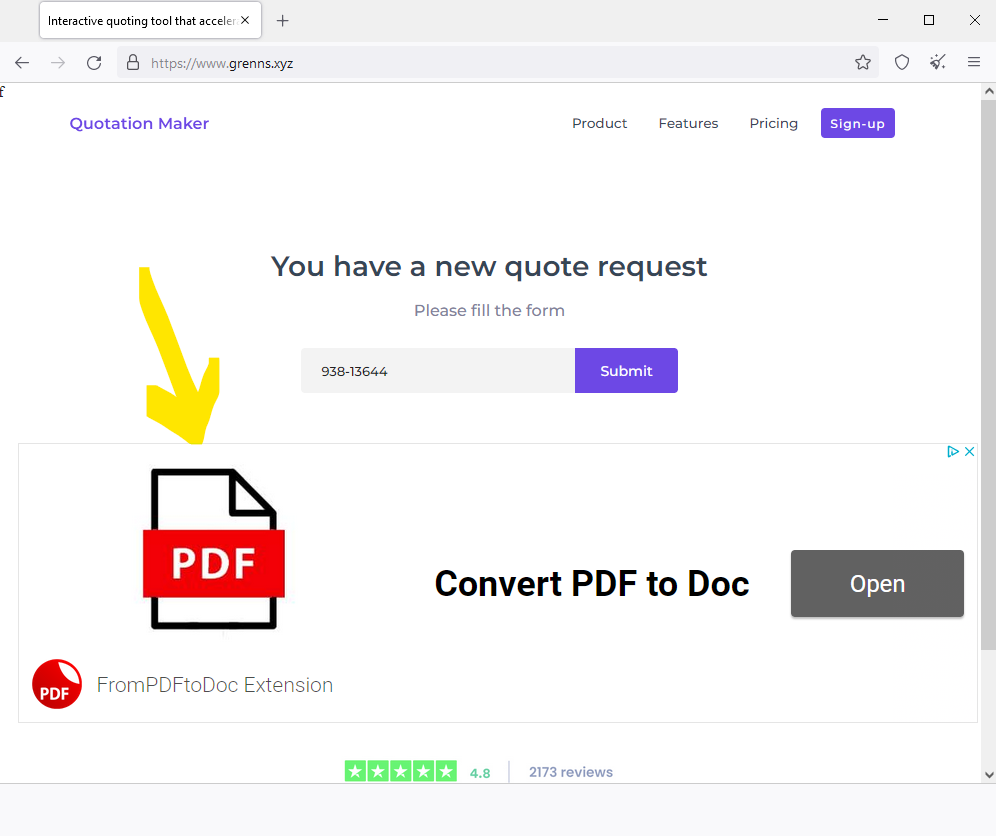

Da schaust du mal einen Tag nicht auf die Fake-Website unter https://www.grenns.xyz, schon hat sie sich verändert.

Die veränderte Fake-Website https://www.grenns.xyz hält jetzt ein Formularfeld vor, in das die Opfer die in der Mail angegebene Angebots-Nummer eingeben sollen. Ein Schelm, wer böses dabei denkt ;-)

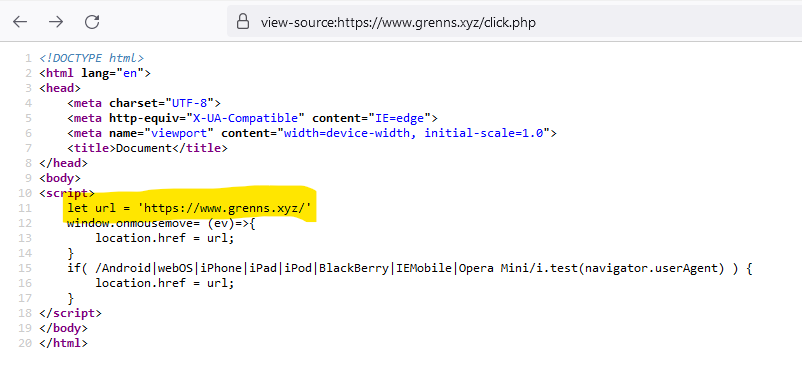

Der in der Scam-/Phishing-Mail hinterlegte Link https://www.grenns.xyz/click.php, der das Opfer ggf. auch auf eine Seite mit Schadcode weiterleiten könnte, ist heute und genau jetzt in diesem Moment (15.09.2022, 13:20 Uhr MEZ) harmlos.

Hinter der URL https://www.grenns.xyz/click.php verbirgt sich eine sehr simple HTML-Seite, die im Quellcode ein kleines, einfaches JavaScript enthält. Was macht dieses JavaScript? Es leitet die Opfer auf die Haupt-Domain https://www.grenns.xyz um:

Sollte dich die Neugierde gepackt haben und solltest du jetzt den Wunsch verspüren, diese Seite zu besuchen, möchte ich dir davon abraten: So schnell, wie diese gefakte Website immer wieder umgebaut wird, könnte sich in Windeseile hinter www.grenns.xyz/click.php auch schadhafter Code oder Malware befinden. Deshalb empfehle ich dir, diese Seite nicht zu besuchen!

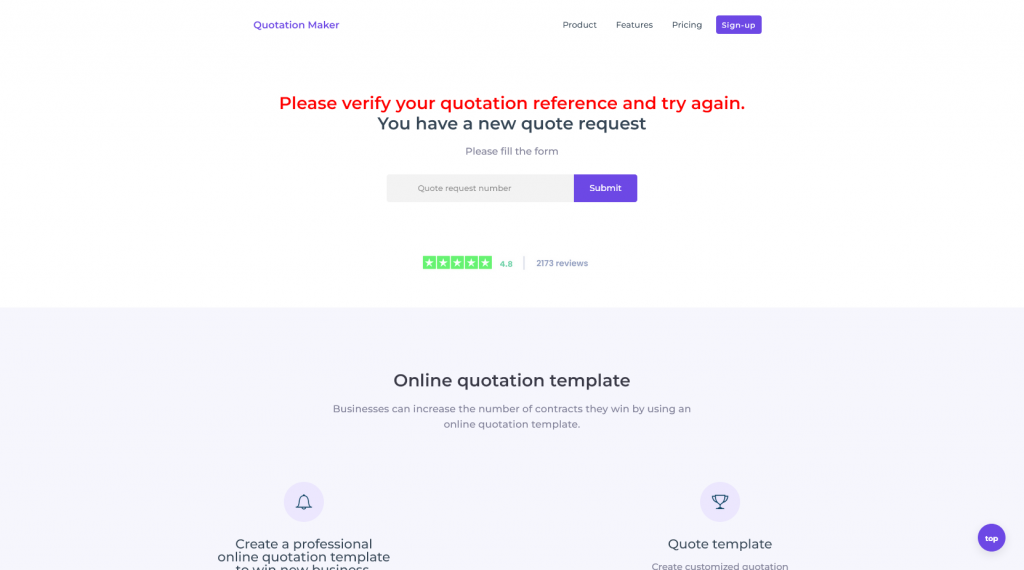

Was passiert, wenn du die Angebotsnummer in das Formularfeld auf der Fake-Website eingibst?

Ich habe die Probe aufs Exempel gemacht und die in der Scam-/Phishing-Mail angegebene Angebotsnummer eingegeben. Nachdem ich meine Eingabe mit einem Klick auf den Button “Submit” betätigt habe, erhalte ich folgende Meldung: “Please verify your quotation reference and try again”.

Es spielt absolut keine Rolle, welche Nummer oder Zeichenfolgen ich dort eingebe, ich erhalte immer eine Fehler-Meldung. Schadcode enthält die Seite nicht. Ich werde auch nicht dazu aufgefordert, persönliche Daten zu hinterlassen. Von Bedeutung sind anscheinend nur die Anzahl der Seitenaufrufe sowie die Anzahl der Klicks.

Jetzt stellst du dir vermutlich die Frage: “Was soll dieser Blödsinn? Warum wird für so viel Quatsch ein so großer Aufwand betrieben?”

Wer profitiert davon?

In Abb. 5 siehst du eine Anzeige, in der ein PDF-Konverter dargestellt ist. Klickst du darauf, landest du auf einer weiteren Fake-Seite mit einem Anzeigenbanner. Klickst du auch hier auf eine der Anzeigen, wirst du abermals auf eine Fake-Seite weitergeleitet. Eine Endlosschleife, die aus Fake-Seiten, Anzeigen sowie Google Analytics, Google Ads und dem Google Tag Manager im Quellcode besteht.

Mit Fake-Webseiten, Link-Klicks und Seitenaufrufen wird im Internet viel Traffic erzeugt und natürlich auch Geld verdient. Es geht dabei um Traffic, der in Analytics und Besucherstatistiken einfließt. Traffic, der eine Website aufgrund der hohen Besucherfrequenz besonders wertvoll erscheinen lässt. Traffic, der Werbetreibenden anhand von Google-Analytics-Auswertungen beweist, dass die geschaltete Anzeige auf der Website XY eine hohe Klickrate, Frequenz, Reichweite usw. aufweist. Und, und, und…

Cyber-Kriminelle platzieren aber auch gerne ihre eigenen Angebote in Form von Anzeigen auf Fake-Seiten. Klickst du auf eine dieser Anzeigen, weißt du nicht, was dich erwartet: Malware, Schadcode, illegale Angebote oder Ransomware.

Um nun auf die Gefährlichkeit der ursprünglichen Scam-/Phishing-Mail mit der Aufforderung zur Abgabe eines Angebots zurückzukommen: Die Mail als solche ist harmlos. Klicke nicht auf den Link! Lösche diese Mail einfach!

Hat dir dieser Beitrag gefallen und weitergeholfen? Hast du Fragen zum Thema Spam, Scam, Phishing & Co.? Dann freue ich mich auf einen Kommentar von dir : )

Wenn du in Sachen Cybersecurity, Spam, Scam, Phishing & Co. immer auf dem Laufenden bleiben und meine teuflischen Sicherheits-Tipps erhalten möchtest, solltest du meinen Newsletter abonnieren:

[noptin-form id=3968]