Erschienen am 3. Juli 2023 – Der 2. Teil aus der Reihe: “So erkennst du betrügerische Phishing-Mails” (hier geht’s zum 1. Teil)

Am 27. Februar habe ich bereits über eine Phishing-Kampagne berichtet, die Miles & More Kreditkarte imitiert. Aktuell sind solche böswilligen Phishing-Mails wieder im Umlauf. Der in der Phishing-Mail angegebene Link verweist auf eine gefälschte Website die nahezu identisch mit dem Original ist. Als Miles & More Kunde solltest du E-Mails von Miles & More Kreditkarte, die von dir die Eingabe einer PIN, einer Mobilfunknummer, einer TAN oder eines Passwortes verlangen sowie Zugangs- oder Benutzerdaten abfragen grundsätzlich sehr misstrauisch und kritisch begegnen. Solche Mails solltest du nach Möglichkeit sofort löschen!

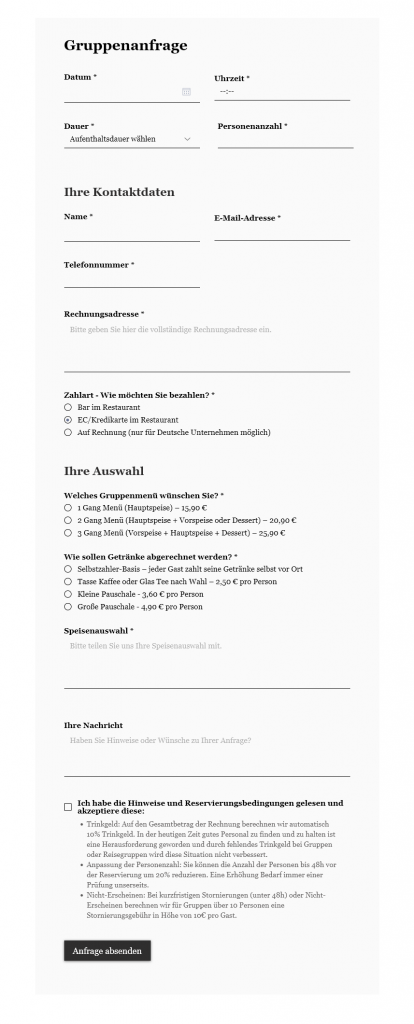

Das Besondere an dieser Phishing-Kampagne ist, dass am Ende der Formulareigaben, sofern man dem in der Phishing-Mail angegebenen Link gefolgt ist, eine exakte Kopie einer Unternehmenswebsite (Nante-Eck, Restaurant in Berlin) steht.

Hier aber nun zunächst ein Einblick in die aktuelle Miles & More Phishing-Kampagne inklusive einiger Erläuterungen und Tipps, wie du derartige Phishing-Mails erkennen kannst:

1

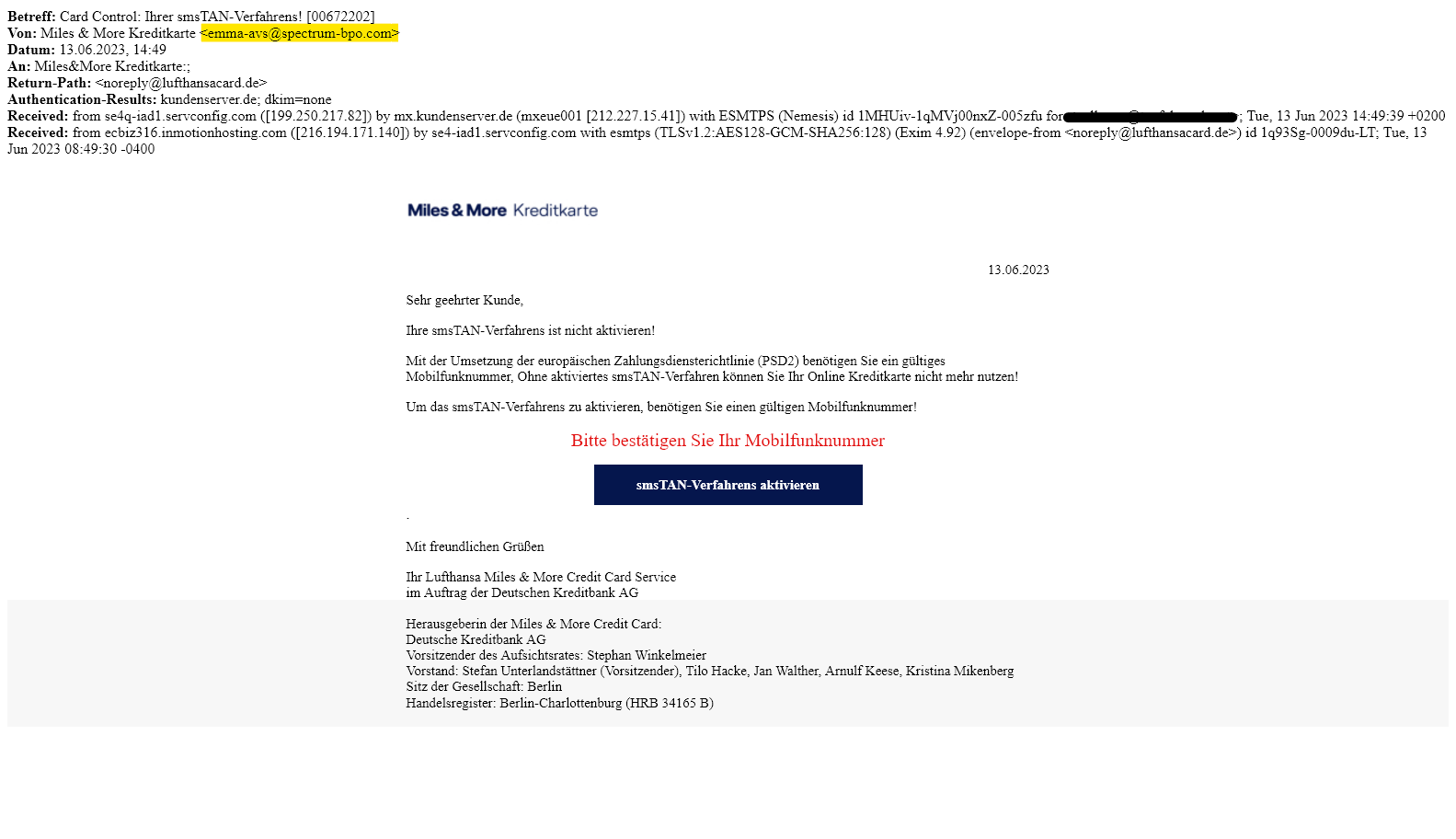

Die Miles & More Kreditkarte Phishing-Mail

Bei dieser E-Mail kann man bereits anhand der Absender-Adresse, Von: Miles & More Kreditkarte <emma-avs@spectrum-bpo.com>, erkennen, dass es sich um eine Phishing-E-Mail handelt. Die Domain spectrum-bpo.com ist eindeutig keine offizielle Domain von Miles & More Kreditkarte. Bei Spectrum BPO handelt es sich (angeblich!) um ein Projekt-Management-Unternehmen mit Sitz in Alexandria, Ägypten.

HINWEIS: Die offiziellen Miles & More Domains lauten: https://www.miles-and-more-kreditkarte.kartenabrechnung.de, https://www.miles-and-more-kreditkarte.com, https://www.miles-and-more.com

Wenn du den Text der E-Mail liest, wirst du feststellen, dass der Text sehr viele grammatische Patzer und Rechtschreibefehler enthält. Fehlerhafte Texte sind ein starkes Anzeichen für Phishing-Mails.

Die nicht personalisierte Anrede “Sehr geehrter Kunde…” ist ebenfalls ein Anzeichen dafür, dass es sich um eine Phishing-Mail handelt.

Die Dringlichkeit oder das Ausüben von Druck, indem behauptet wird, dass ohne Angabe einer Mobilfunknummer das smsTan-Verfahren nicht aktiviert werden kann, weist auch auf Phishing hin.

Wenn man in der Phishing-Mail mit der Maus über den Link-Button fährt (hovern), sieht man am linken unteren Bildrand bzw. Rand des Fensters die URL: https://jovial-gates.5-189-161-239.plesk.page/… Dabei handelt es sich eindeutig nicht um eine offizielle Miles & More URL.

2

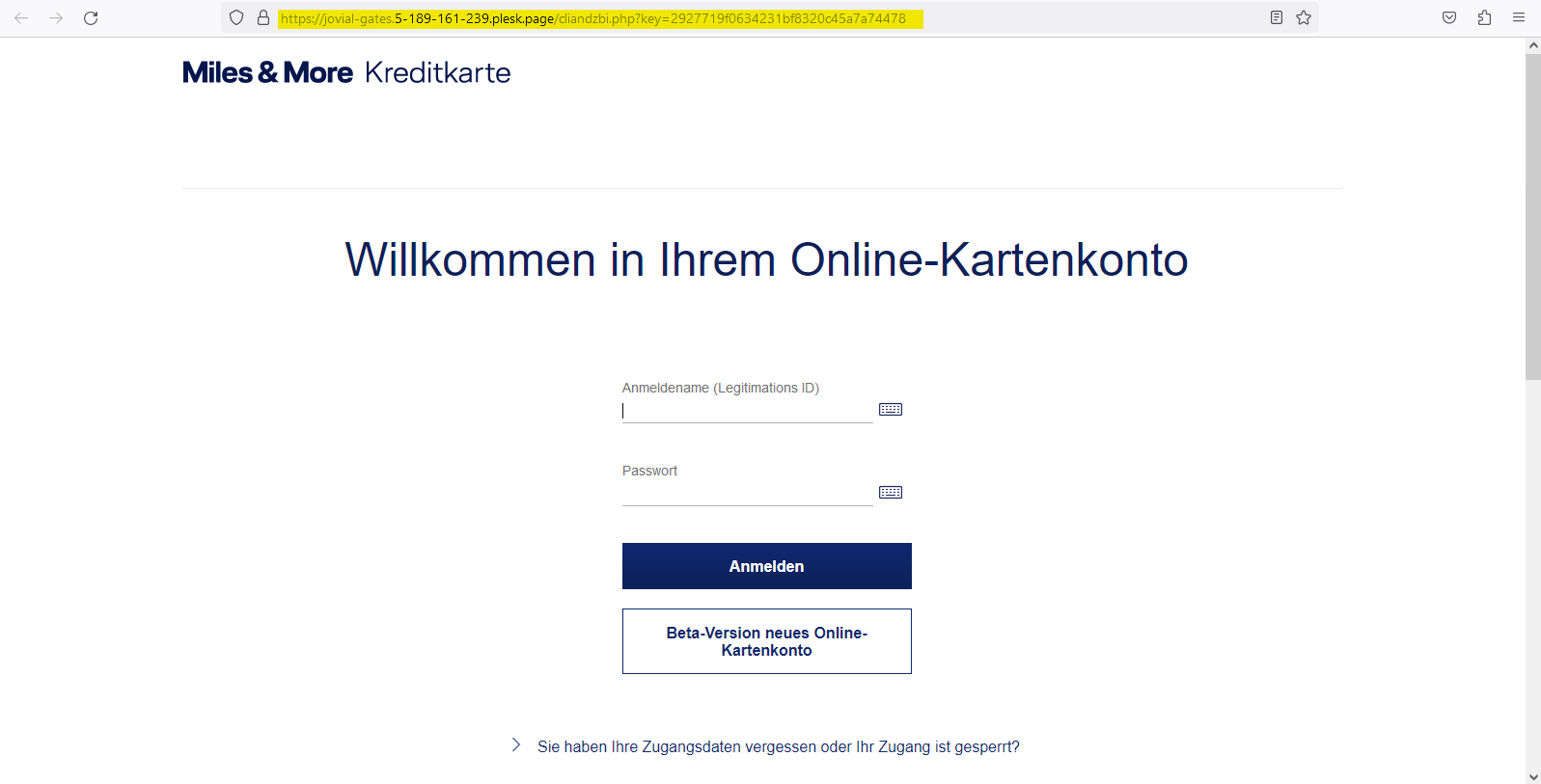

Der Miles & More Kreditkarte Phishing-Link:

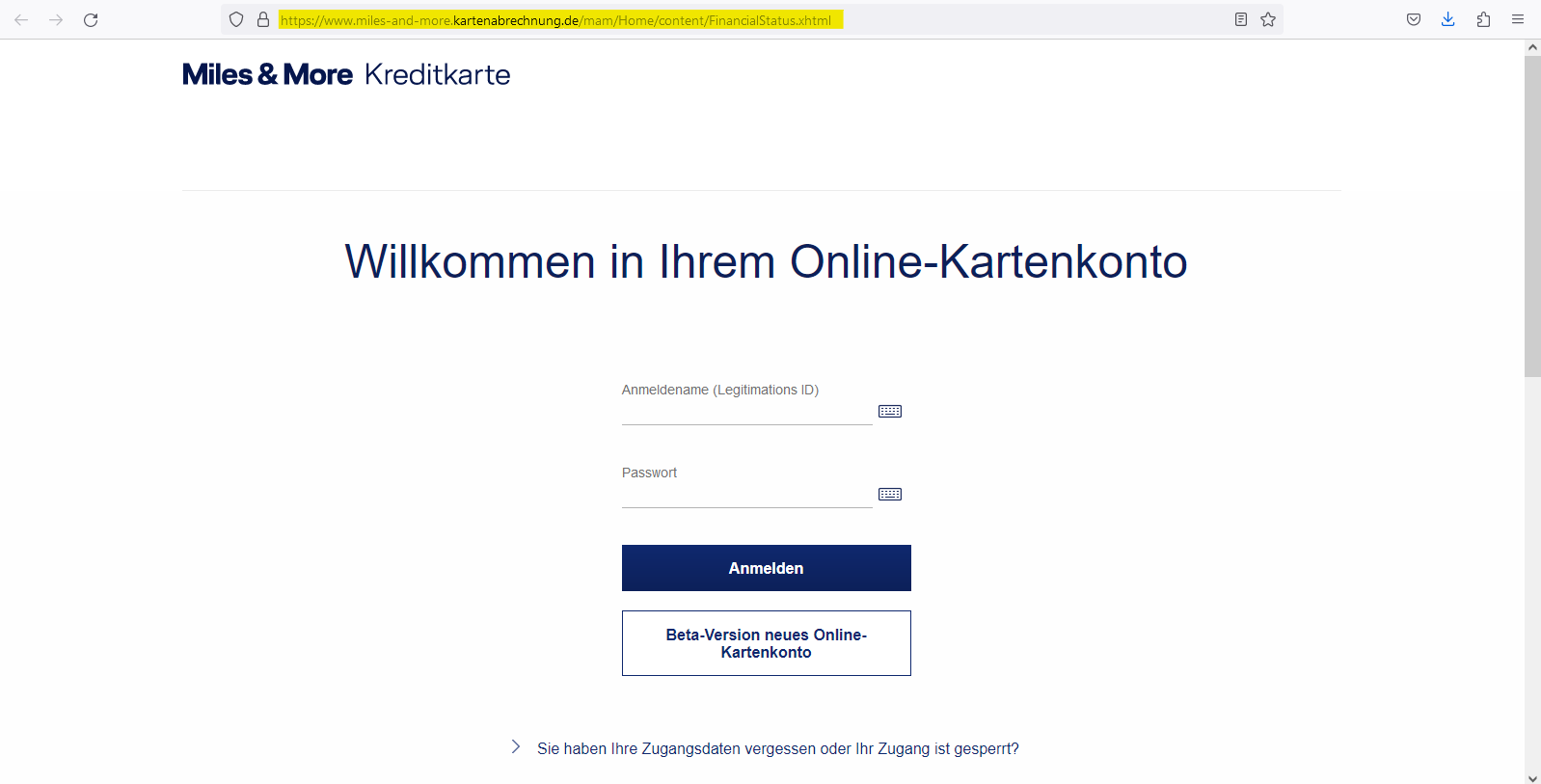

Folgt man dem in der Phishing-Mail angegebenen Link landet man auf einer Website mit einem gefälschten Miles & More Login-Formular. Die URL in der Browser-Adresszeile (gelb hinterlegt) weist darauf hin, dass es sich um eine betrügerische Kopie des Miles & More Logins handelt, siehe Abb. 2. Das gefälschte, kopierte Formular gleicht dem Original von Miles & More Kreditkarte, siehe Abb. 3.

Die Fälschung des Miles & More Login-Formulars:

Das Original des Miles & More Login-Formulares:

3

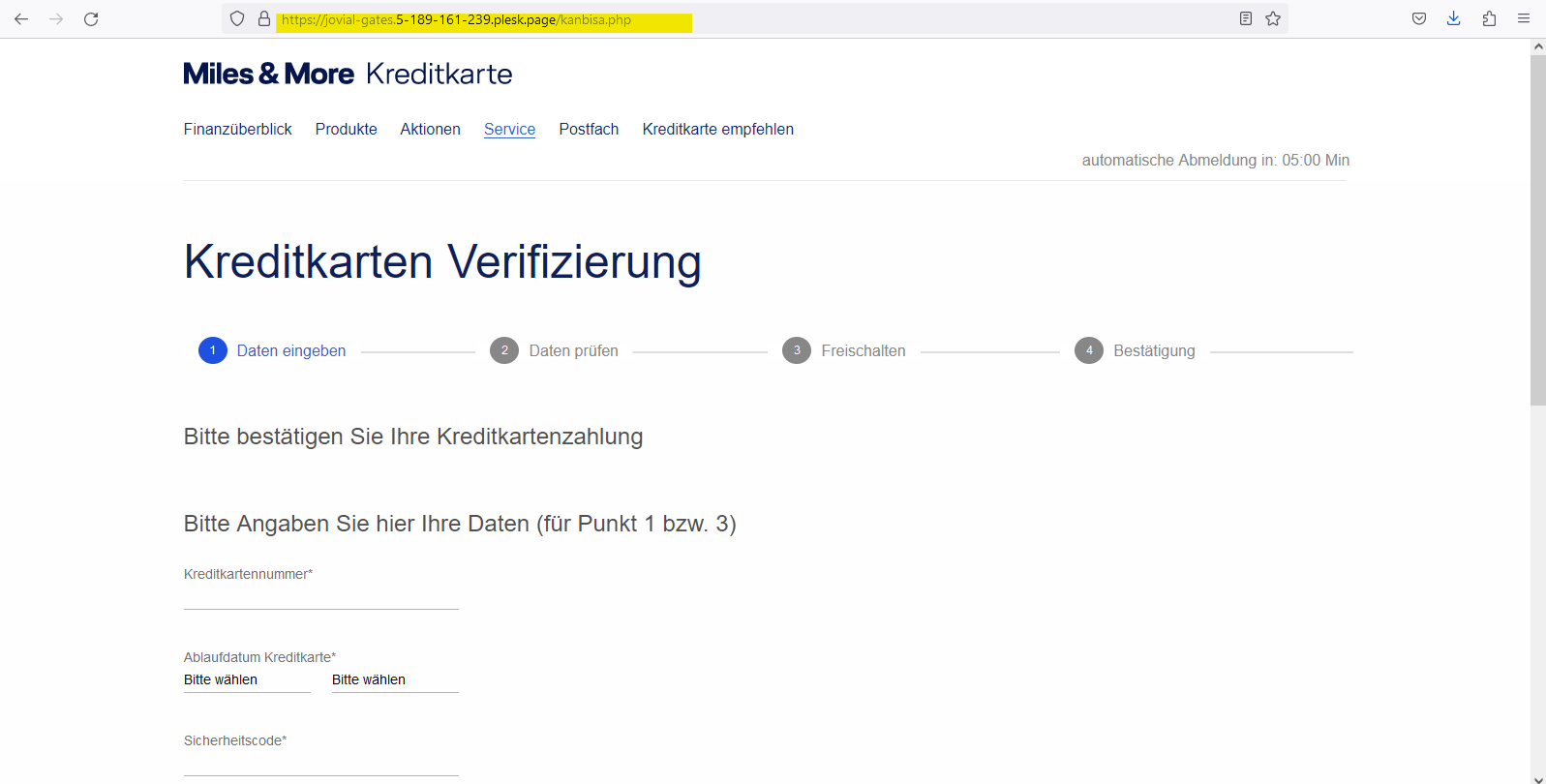

Ein betrügerisches, datenhungriges Formular

Ruft ein Phishing-Opfer das gefälschte Formular auf, wird es vermutlich seinen Miles & More Anmeldenamen sowie das dazugehörige Passwort eingeben. In diesem Moment schnappt die Falle zu, denn die eingegebenen Daten (Legitimations-ID, Passwort) werden in einer Datenbank gespeichert. Die Eingabe bzw. Erfassung der Daten kann nicht rückgängig gemacht oder gelöscht werden!

MERKE: Die Betrüger wissen, dass die Phishing-Opfer ihre echten, realen Daten eingeben, da sie im Moment des Aufrufes der URL und der Eingabe ihrer Login-Daten noch nicht festgestellt haben, dass es sich um ein betrügerisches Formular handelt. Denn grundsätzlich ist es ist vollkommen egal, welche Daten du in das Login-Formular eingibst. Wenn du den Button mit der Aufschrift “Anmelden” klickst, wirst du immer auf die nächste Seite des Formulares weitergeleitet. Du kannst z. B. als ID “id” eingeben und als Passwort “passwort” oder auch nichts. Nach dem Button-Klick landest du automatisch auf einer Folge-Seite, die dir weitere, sensible Daten abverlangt!

Die Formular-Folge-Seite sieht folgendermaßen aus:

Bei der Kreditkarten-Verifizierung, die sich hier in Abb. 4 über 4 Schritte erstreckt, ist es ebenfalls vollkommen egal, ob du echte oder frei erfundene, falsche Daten eingibst. Du wirst nach einem Klick auf “Weiter” auf der jeweiligen Formular-Seite Schritt für Schritt zur nächsten Seite weitergeleitet.

Hat ein Opfer alle abgefragten, sensiblen Daten eingegeben, haben die Cyberkriminellen ihr Ziel erreicht! Sie haben die Miles & More Zugangsdaten ihrer Opfer sowie weitere, dazugehörige, sensible Daten erfolgreich in einer Datenbank gespeichert.

Die auf diese Weise erbeuteten Daten werden von den Cyberkriminellen für weiterführende Betrügereien an ihren Opfern genutzt oder im Darknet verkauft.

4

Am Ende folgt eine weitere Kopie einer Website

Bestätigen die Opfer am Ende der Formularabfragen die zuvor getätigten Eingaben, werden sie zu einer URL weitergeleitet, die eine Fälschung/Kopie einer Unternehmenswebsite vorhält. Spätestens jetzt wird das gutgläubige Phishing-Opfer misstrauisch.

In diesem speziellen Fall handelt es sich um die Kopie einer Seite eines Restaurants in Berlin. Auf dieser gefakten Seite wird ebenfalls ein Formular bereitgestellt. Hier werden Angebote zum Thema Gruppenreisen nach Berlin angeboten. Im Reservierungs-Formular, im unteren Bereich der Site, werden ebenfalls sensible Daten abgefragt.

Warum steht am Ende der Miles & More Formular-Abfrage ein gefälschtes Reservierungsformular eines Berliner Restaurants?

Eine gute Frage!

Cyberkriminelle (Hacker) nutzen geklonte Webseiten, indem sie sich als die gefälschte Marke oder Identität ausgeben, beispielsweise um den Datenverkehr zu stehlen. Sie können dann andere böswillige Angriffe durchführen, wie z. B. Phishing-Betrugsversuche auf den abgefangenen Datenverkehr.

Ein Wettbewerber kann aber auch mit Hilfe von Cyberkriminellen die Website eines Konkurrenten ganz oder teilweise duplizieren, um den Wettbewerbsvorteil des Konkurrenten zu eliminieren. Es kann sich dabei aber auch um eine subtile Art von Werbe- und Anzeigenbetrug (Ad Fraud) handeln.

Freundlicherweise habe ich das Berliner Restaurant angerufen, um es auf die geklonte Website bzw. auf das gefälschte Reservierungsformular aufmerksam zu machen. Das Restaurant hat mich allerdings abgewiegelt und mir zu verstehen gegeben, dass man für soetwas keine Zeit hätte. Man hätte nur Zeit für mich, wenn ich eine Reservierung aufgeben wolle.

Auf das Thema Website Cloning im Zusammenhang mit Phishing oder Ad Fraud sowie auf das Thema Domain Spoofing und Domain Spotting, insbesondere wenn es sich um Webseiten von kleineren Unternehmen und eher unbedeutenden oder unbekannteren Identitäten handelt, werde ich in einem gesonderten Beitrag in den kommenden Wochen noch einmal explizit eingehen.

Diese Beiträge könnten auch für dich von Interesse sein: