Erschienen am 9. Februar 2024 – Der 3. Teil aus der Reihe: “So erkennst du betrügerische Phishing-Mails, Miles & More Kreditkarte” (hier geht’s zum 1. Teil und zum 2. Teil)

Im vergangenen Jahr habe ich bereits über Phishing-Kampagnen berichtet, die Miles & More Kreditkarte imitieren. Solche böswilligen Phishing-Mails sind in regelmässigen Abständen immer wieder im Umlauf. Der in der Phishing-Mail angegebene Link verweist auf eine gefälschte Website, die identisch mit dem Original ist. Als Miles & More Kunde solltest du E-Mails von Miles & More Kreditkarte, die von dir die Eingabe einer PIN, einer Mobilfunknummer, einer TAN oder eines Passwortes verlangen sowie Kreditkartendaten abfragen, grundsätzlich sehr misstrauisch begegnen. Solche Mails solltest du nach Möglichkeit gar nicht erst öffnen und sofort löschen!

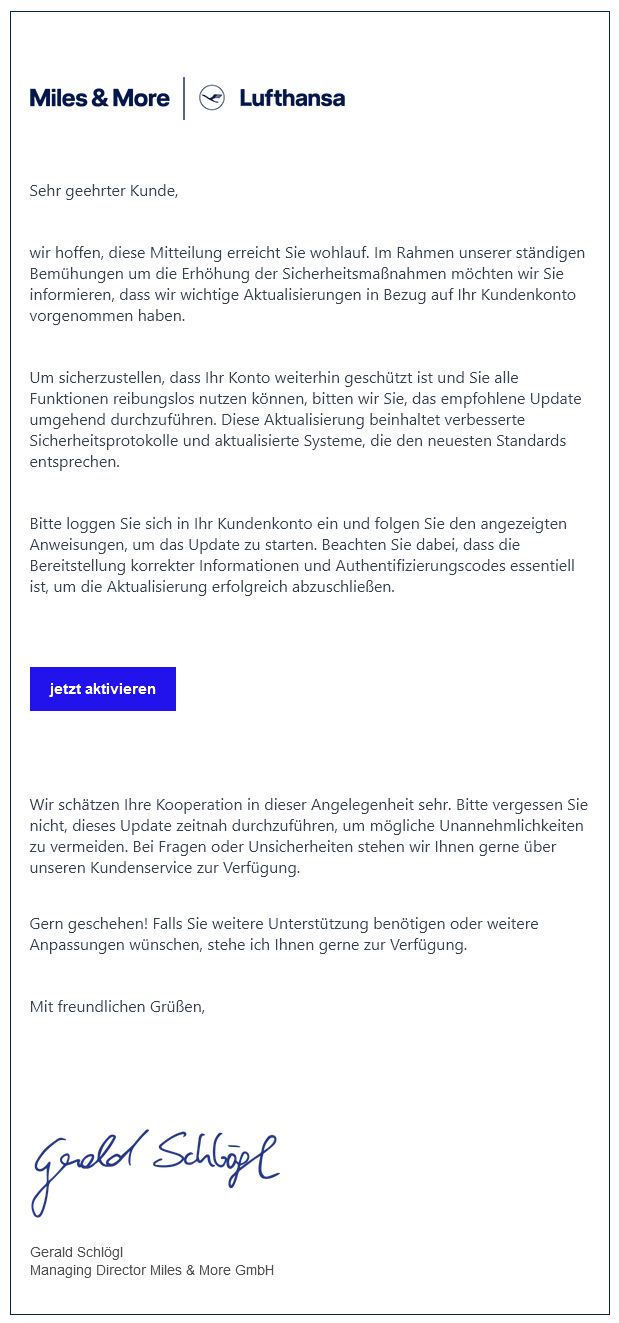

Hier eine Ansicht in die aktuelle Miles & More Phishing-Kampagne inklusive einiger Erläuterungen und Tipps, wie du derartige Phishing-Mails erkennen kannst:

1

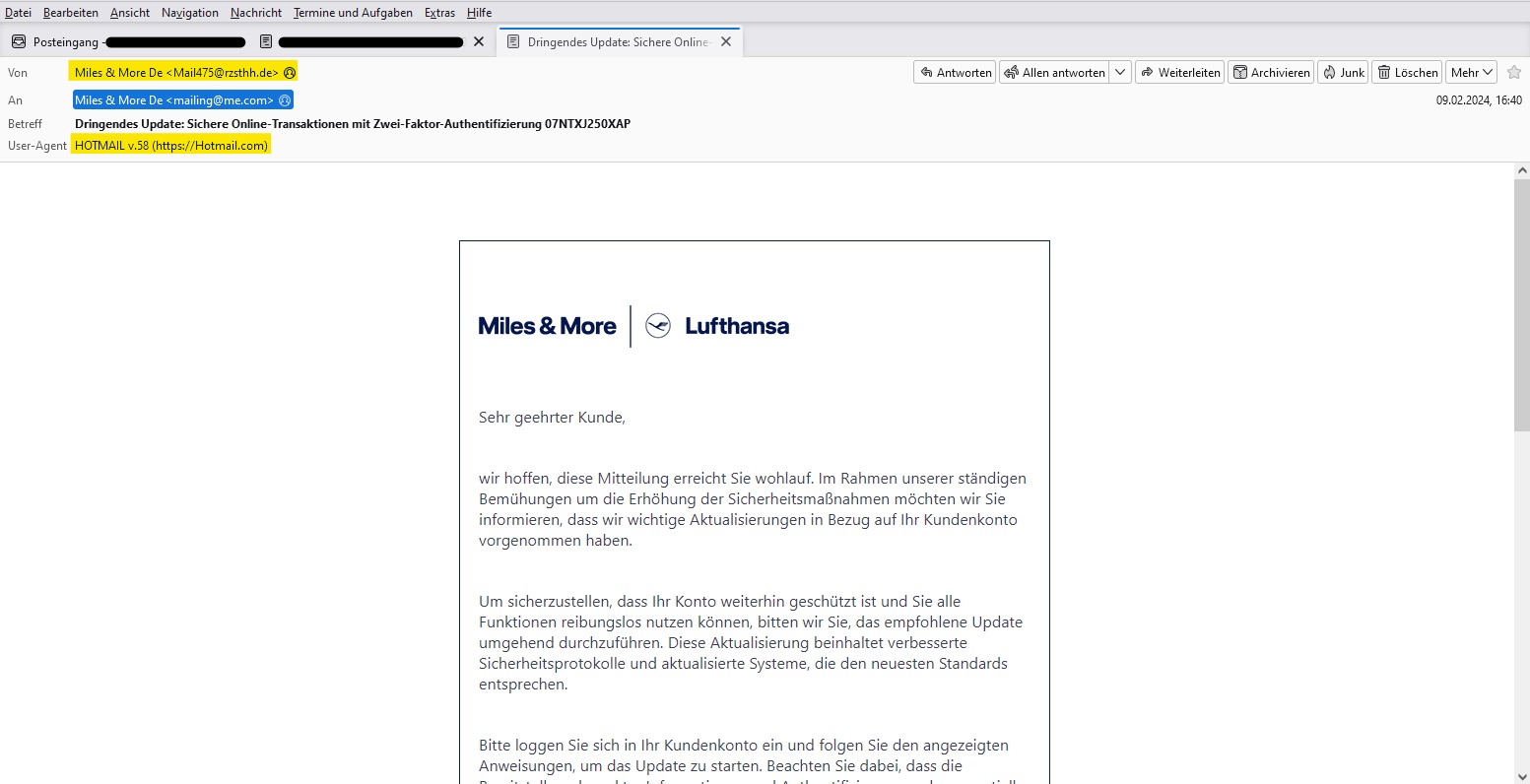

Aktuelle Miles & More Kreditkarte Phishing-Mail vom 09.02.2024

Bei dieser E-Mail kann man bereits anhand der Absender-Adresse, Von: <Μiles & Μore Ⅾe Mail475@rzsthh.de>, erkennen, dass es sich um eine Phishing-E-Mail handelt. Die Domain rzsthh.de ist natürlich keine offizielle Domain von Miles & More Kreditkarte.

HINWEIS: Die offiziellen Miles & More Domains lauten: https://www.miles-and-more-kreditkarte.kartenabrechnung.de, https://www.miles-and-more-kreditkarte.com, https://www.miles-and-more.com

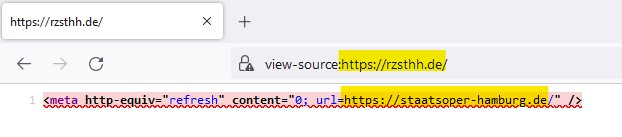

Bei der Domain rzsthh.de, handelt es sich um eine nicht https-gesicherte, Website bzw. Server, deren/dessen einziger Zweck darin besteht, die Besucher beim Aufruf der URL sofort auf die Website der Hamburger Staatsoper weiterzuleiten:

Die Domain rzsthh.de der vorgetäuschten, gefakten E-Mail-Absenderadresse Mail475@rzsthh.de ist dem Rechenzentrum der Hamburger Staatstheater GbR zuzuordnen.

BEACHTE BITTE: Das Anzeigen einer URL mit Hilfe von view-source: in der Browser-Adresszeile ist weitgehend sicher vor Exploits, die auf clientseitiger Ausführung von JavaScript basieren. Über XSS oder CSRF musst du dir dabei wohl eher wenig Gedanken machen. Allerdings fordert der Browser deine IP-Adresse an, so dass sie preisgeben wird. Stammt die URL, die du mit view-source: checken möchtest aus einer Spam-E-Mail, handelt es sich möglicherweise um eine eindeutige URL, die den Cyberkriminellen Auskunft darüber gibt, dass deine E-Mai-Adressel aktiv ist.

Die im E-Mail-Header zu sehende Adresse An: <Μiles & Μore Ⅾe mailing@me.com> entspricht nicht der E-Mail-Adresse der potentiellen Phishing-Opfer. Bei der angegebenen E-Mail-Adresse handelt es sich um eine iCloud E-Mail-Adresse oder ein Alias. ICloud E-Mail-Adressen enden mit @me.com, @icloud.com oder @mac.com Domains.

Der in den Kopfzeilen der Phishing-Mail zu sehende User-Agent ist HOTMAIL v.58 (https://Hotmail.com). Hotmail (offiziell Microsoft Hotmail, früher Windows Live Hotmail und MSN Hotmail) war ein E-Mail-Dienst und Teil von Windows Essentials, einer Sammlung an Onlinediensten von Microsoft. Er wurde zum Frühjahr 2013 durch den Nachfolger Outlook.com abgelöst.

MERKE: Es ist sehr unwahrscheinlich und nahezu ausgeschlossen, dass Miles & More Kreditkarte oder andere seriöse, legitime Anbieter Nachrichten über einen E-Mail-Dienst wie Hotmail (Outlook.com) versenden.

Was ist ein User-Agent?

Der User-Agent ist ein E-Mail-Dienst (Software), der Nachrichten von einem Mail-Server empfängt, herunterlädt und dem Benutzer anzeigt, sowie ihm das Verfassen von neuen Nachrichten ermöglicht und diese wiederum an einen Mailserver überträgt. Dabei kann es sich um ein Anwendungsprogramm handeln, das lokal auf dem Rechner des Anwenders läuft, oder auch um einen Webmail-Dienst wie beispielsweise Outlook, GMX oder Gmail.

2

Der Miles & More Kreditkarte Phishing-Link

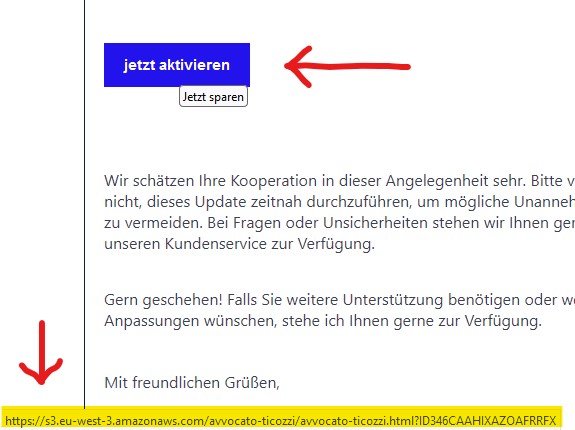

Wenn man in der Phishing-Mail mit der Maus über den Link-Button fährt (hovern), sieht man am linken unteren Bildrand bzw. Rand des Fensters die URL: https://s3.eu-west-3.amazonaws.com/avvocato-ticozzi/avvocato-ticozzi.html?ID346CAAHIXAZOAFRRFX. Dabei handelt es sich eindeutig nicht um eine offizielle Miles & More URL.

3

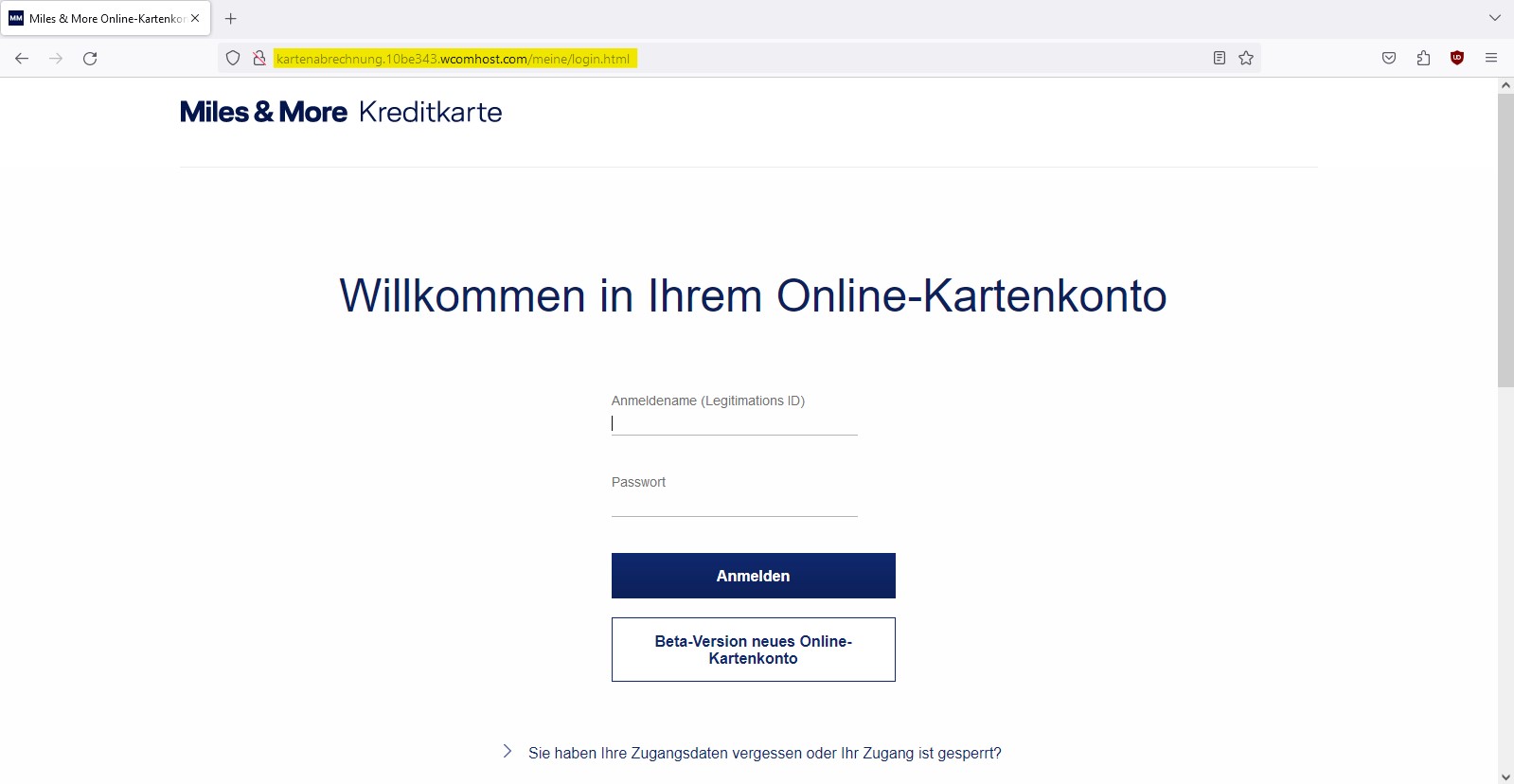

Das gefälschte Webseiten-Formular/Login der Miles & More Phishing-Kampagne

Folgt man dem in der Phishing-Mail angegebenen Link landet man auf einer Website mit einem gefälschten Miles & More Login-Formular. Die URL in der Browser-Adresszeile (gelb hinterlegt) weist darauf hin, dass es sich um eine betrügerische Kopie des Miles & More Logins handelt, siehe Abb. 5. Das gefälschte, kopierte Formular gleicht dem Original von Miles & More Kreditkarte.

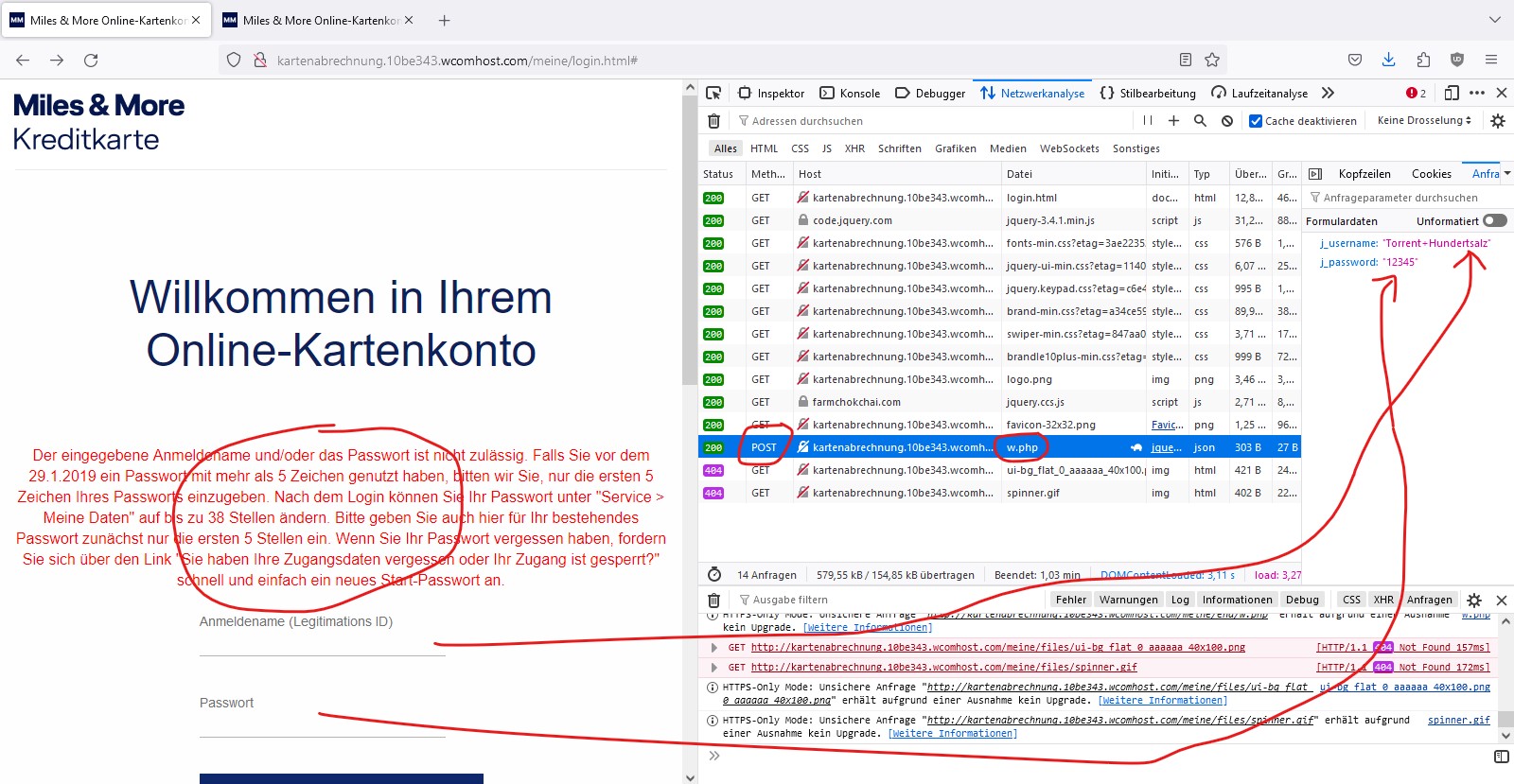

Gibt man auf der gefälschten Miles & More Website die Legimations-ID (Anmeldename) und das dazugehörige Passwort ein, erscheint nach der Bestätigung der Eingabe lediglich eine Fehlermeldung, siehe Abb. 6 unten. Es erfolgt keine weitere Aktion, Abfrage oder Weiterleitung an eine nachfolgende Formularseite oder Ähnliches.

Hier werden ausschliesslich die Zugangsdaten abgegriffen

Ruft ein Phishing-Opfer das gefälschte Formular auf, wird es vermutlich in dem gefälschten Formular seinen Miles & More Anmeldenamen sowie das dazugehörige Passwort eingeben. In diesem Moment schnappt die Falle zu, denn die eingegebenen Daten (Legitimations-ID, Passwort) werden mit Hilfe von JavaScript (JQuery, Ajax) an eine php-Datei übergeben und auf dem Server der Cyberkriminellen gespeichert.

Die Eingabe bzw. Erfassung der Daten kann nicht rückgängig gemacht oder gelöscht werden!

Hat ein Opfer alle abgefragten, sensiblen Daten eingegeben, haben die Cyberkriminellen ihr Ziel erreicht! Sie haben die Miles & More Zugangsdaten ihrer Opfer erfolgreich in einer Datenbank gespeichert.

Die auf diese Weise erbeuteten Daten werden von den Cyberkriminellen für weiterführende Betrügereien (Kreditkartenbetrug) an ihren Opfern genutzt oder im Darknet verkauft.

Für die technisch Interessierten unter euch, folgt hier ein Screenshot, der den Prozess des Datenabgriffs verdeutlicht:

MERKE: Die Betrüger wissen, dass die Phishing-Opfer ihre echten, realen Daten eingeben, da sie im Moment des Aufrufes der URL und der Eingabe ihrer Login-Daten noch nicht festgestellt haben, dass es sich um ein betrügerisches Phishing-Formular handelt.

Wenn dir meine Beiträge gefallen, freue ich mich auf ein Feedback, Fragen oder Anregungen von dir. Sende deine Nachricht an hallo@teufelswerk.net.

Du kannst mir auch gerne im Fediverse unter https://social.tchncs.de/@teufelswerk (Mastodon) folgen und dort mit mir in den Austausch und Dialog treten :-)

Weitere Beiträge zum Thema Phishing, die dir einen Einblick in aktuelle Kampagnen und Methoden von böswilligen Phishing-Akteure geben. In diesen Beiträgen findest du Erkennungsmerkmale von Phishing-Mails sowie Schutzmaßnahmen:

So erkennst du betrügerische Phishing-Mails von Banken, Teil 1: Deutsche Bank AG

So erkennst du betrügerische Phishing-Mails von Banken, Teil 2: Miles & More Kreditkarte

Vorsicht! Bösartige Phishing-Mail, die angeblich von “Lufthansa Miles & More Kreditkarte” stammt